Reading Time: 1 minutes

ńø«µ¼Ī

- ŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝ŃéÆõĮ┐ńö©ŃüŚŃü¤ŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃéżŃāÖŃā│ŃāłŃü«ńó║Ķ¬Źµ¢╣µ│Ģ

- ŃééŃüŻŃü©ń░ĪÕŹśŃü½ńó║Ķ¬ŹŃü¦ŃüŹŃéŗŃāäŃā╝Ńā½

Windows 9xń│╗Ńü«OSŃü¦Ńü»ŃĆüŃā”Ńā╝ŃéČŃā╝ÕÉŹŃü©ŃāæŃé╣Ńā»Ńā╝ŃāēŃü«ÕģźÕŖøŃüīÕ┐ģķĀłŃü¦Ńü»Ńü¬ŃüÅŃĆüEscŃéŁŃā╝ŃéƵŖ╝ŃüÖŃüōŃü©Ńü¦ŃĆüń£üńĢźŃüŚŃü”ŃāŁŃé░Ńé¬Ńā│ŃüÖŃéŗŃüōŃü©ŃüīŃü¦ŃüŹŃüŠŃüŚŃü¤ŃĆéŃüØŃéīŃü»ŃĆüWindows 9xń│╗Ńü«OSŃüīÕĆŗõ║║Ńü¦Ńü«Õł®ńö©ŃéÆÕēŹµÅÉŃü½ŃüżŃüÅŃéēŃéīŃü”ŃüŖŃéŖŃĆüµ£¼õ║║õ╗źÕż¢ŃüīõĮ┐ńö©ŃüÖŃéŗÕÅ»ĶāĮµĆ¦ŃĆüŃüŖŃéłŃü│ŃüØŃüōŃüĖŃü«ķģŹµģ«ŃüīķćŹĶ”üĶ”¢ŃüĢŃéīŃü”ŃüäŃü¬ŃüŗŃüŻŃü¤Ńü¤ŃéüŃü¦ŃüÖŃĆéŃüŚŃüŗŃüŚŃĆüõ╝üµźŁŃü¦Ńü«Ńé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝Ńü«õĮ┐ńö©ŃüīõĖĆĶł¼ńÜäŃü©Ńü¬ŃüŻŃü”ŃüäŃéŗńÅŠõ╗ŻŃü¦Ńü»ŃĆüĶżćµĢ░Ńü«õ║║ŃüīÕÉīŃüśŃé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝ŃéÆõĮ┐ńö©ŃüÖŃéŗÕĀ┤ÕÉłŃééŃüéŃéīŃü░ŃĆüŃāŹŃāāŃāłŃā»Ńā╝Ńé»ĶČŖŃüŚŃü½õĖŹµŁŻŃü½Ńé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝ŃüĖŃéóŃé»Ńé╗Ńé╣ŃüĢŃéīŃĆüńżŠÕåģŃü«µāģÕĀ▒ŃüīÕź¬ÕÅ¢ŃüĢŃéīŃéŗŃü©ŃüäŃüåÕĀ┤ÕÉłŃééŃüéŃéŖŃüŠŃüÖŃĆéŃüōŃü«ŃéłŃüåŃü¬ńŖȵ│üŃü½ŃüŖŃüäŃü”ŃĆüĶ¬░ŃééŃüīŃé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝Ńü½ŃāŁŃé░Ńé¬Ńā│Ńü¦ŃüŹŃéŗŃü©ŃüäŃüåńŖȵģŗŃü»ŃüŠŃüÜķü┐ŃüæŃü¬ŃüæŃéīŃü░ŃüäŃüæŃü¬ŃüäŃüōŃü©Ńü¦ŃüéŃéŖŃĆüÕ«ēÕģ©Ńü¬õĮ┐ńö©Ńü«Ńü¤ŃéüŃü½Ńü»ŃĆüŃé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝ŃüĖŃāŁŃé░Ńé¬Ńā│ŃüÖŃéŗŃéóŃé½Ńé”Ńā│ŃāłŃü«ń«ĪńÉåŃĆüŃüŖŃéłŃü│õĖŹÕ»®Ńü¬ŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃüīĶĪīŃéÅŃéīŃü”ŃüäŃü¬ŃüäŃüŗŃü«ńøŻµ¤╗ŃüīÕ┐ģĶ”üŃü©ŃüĢŃéīŃü”ŃüäŃüŠŃüÖŃĆé

Ńā»Ńā╝Ńé»Ńé░Ńā½Ńā╝ŃāŚńÆ░ÕóāŃü«ÕĀ┤ÕÉłŃĆüÕÉäŃé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝Ńüīńŗ¼ń½ŗŃüŚŃü”ÕŁśÕ£©ŃüŚŃü”ŃüäŃéŗŃü¤ŃéüŃĆüń«ĪńÉåŃéäńøŻµ¤╗ŃüīÕø░ķøŻŃü©Ńü¬ŃéŖŃüŠŃüÖŃĆéõŠŗŃüłŃü░ŃĆüķüŗńö©ŃāØŃā¬ŃéĘŃā╝Ńü½ÕēćŃüŻŃü¤ķü®ÕłćŃü¬ŃāæŃé╣Ńā»Ńā╝ŃāēŃüīĶ©ŁÕ«ÜŃüĢŃéīŃü”ŃüäŃéŗŃüŗŃĆüŃāæŃé╣Ńā»Ńā╝ŃāēŃüīիܵ£¤ńÜäŃü½Õżēµø┤ŃüĢŃéīŃü”ŃüäŃéŗŃüŗŃĆüŃü©ŃüäŃüŻŃü¤ŃüōŃü©ŃéƵŖŖµÅĪŃüŚŃéłŃüåŃü©ŃüŚŃü¤ÕĀ┤ÕÉłŃĆüŃéĘŃé╣ŃāåŃāĀń«ĪńÉåĶĆģŃü»õĖĆÕÅ░õĖĆÕÅ░Ńü«Ķ©ŁÕ«ÜńŖȵ│üŃéÆńó║Ķ¬ŹŃüÖŃéŗÕ┐ģĶ”üŃüīŃüéŃéŖŃüŠŃüÖŃĆéŃüØŃüōŃü¦ŃĆüŃüéŃéŗń©ŗÕ║”Ńü«ŃāŹŃāāŃāłŃā»Ńā╝Ńé»Ńü«Ķ”ŵ©ĪŃüīÕż¦ŃüŹŃüÅŃü¬ŃéŗÕĀ┤ÕÉłŃü»ŃĆüActive DirectoryńÆ░ÕóāŃü¦ń«ĪńÉåŃüÖŃéŗŃüōŃü©Ńü½ŃéłŃéŖŃĆüÕŖ╣ńÄćńÜäŃü½Ńā”Ńā╝ŃéČŃā╝Ńü«Ķ¬ŹĶ©╝Ńā╗ń«ĪńÉåŃéÆĶĪīŃüåŃüōŃü©ŃüīŃü¦ŃüŹŃüŠŃüÖŃĆéŃü¬ŃüŖŃĆüActive DirectoryŃü«µ”éĶ”üŃéäÕ┐ģĶ”üµĆ¦Ńü½ŃüżŃüäŃü”Ńü»ŃĆüõ╗źõĖŗŃü«Ńā¢ŃāŁŃé░Ķ©śõ║ŗŃü½Ńü”ŃüöµĪłÕåģŃüŚŃü”ŃüŖŃéŖŃüŠŃüÖŃü«Ńü¦ŃĆüĶłłÕæ│Ńü«ŃüéŃéŗµ¢╣Ńü»ŃĆüŃüöõĖĆĶ¬ŁŃüäŃü¤ŃüĀŃüæŃéīŃü░Ńü©µĆØŃüäŃüŠŃüÖŃĆé

ŃĆÉ ķĆŻĶ╝ē’╝ÜADŃü½ŃüżŃüäŃü”ÕŁ”Ńü╝Ńüå ŃĆæ

Ńü¦Ńü»ŃĆüActive DirectoryńÆ░ÕóāŃü½ŃüŖŃüäŃü”ŃĆüµäÅÕø│ŃüŚŃü¤ŃéóŃé½Ńé”Ńā│ŃāłŃü½ŃéłŃéŗŃāŁŃé░Ńé¬Ńā│ŃüīĶĪīŃéÅŃéīŃü”ŃüäŃéŗŃüŗŃĆüõĖŹÕ»®Ńü¬ŃāŁŃé░Ńé¬Ńā│Õż▒µĢŚŃü«Õ▒źµŁ┤ŃüīÕŁśÕ£©ŃüŚŃü”ŃüäŃü¬ŃüäŃüŗŃü©ŃüäŃüåŃüōŃü©ŃéÆńó║Ķ¬ŹŃüÖŃéŗŃü¤ŃéüŃü½Ńü»ŃĆüŃü®ŃüåŃüÖŃéīŃü░ŃéłŃüäŃü¦ŃüŚŃéćŃüåŃüŗŃĆéµ£¼µŖĢń©┐Ńü«ÕēŹńĘ©Ńü¦Ńü»ŃĆüŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝ŃéÆõĮ┐ńö©ŃüŚŃü¤ńó║Ķ¬Źµ¢╣µ│ĢŃü½ŃüżŃüäŃü”ŃĆüŃüöµĪłÕåģŃüŚŃü”ŃüäŃüŹŃü¤ŃüäŃü©µĆØŃüäŃüŠŃüÖŃĆé

ŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝ŃéÆõĮ┐ńö©ŃüŚŃü¤ŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃéżŃāÖŃā│ŃāłŃü«ńó║Ķ¬Źµ¢╣µ│Ģ

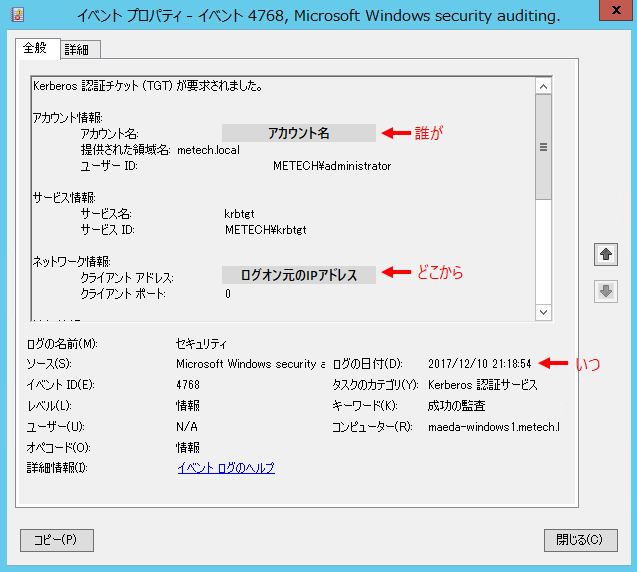

Active DirectoryńÆ░ÕóāŃü½ŃüŖŃüäŃü”ŃĆüŃā”Ńā╝ŃéČŃā╝ŃüīŃāŁŃé░Ńé¬Ńā│ŃüÖŃéŗŃü©ŃĆüĶ¬ŹĶ©╝µāģÕĀ▒ŃüīŃāēŃāĪŃéżŃā│Ńé│Ńā│ŃāłŃāŁŃā╝Ńā®Ńā╝Ńü½ķĆüŃéēŃéīŃĆüĶ¬ŹĶ©╝µāģÕĀ▒Ńü«µż£Ķ©╝ŃéÆĶĪīŃüäŃüŠŃüÖŃĆéŃüØŃüŚŃü”ŃĆüŃāēŃāĪŃéżŃā│Ńé│Ńā│ŃāłŃāŁŃā╝Ńā®Ńā╝Õü┤Ńü¦Ķ¬ŹĶ©╝ŃāćŃā╝Ńé┐ŃüīµŁŻŃüŚŃüäŃüōŃü©Ńüīńó║Ķ¬ŹŃü¦ŃüŹŃü¤ÕĀ┤ÕÉłŃü»ŃāüŃé▒ŃāāŃāłŃüīńÖ║ĶĪīŃüĢŃéīŃĆüõ╗ŖÕŠīŃé»Ńā®ŃéżŃéóŃā│ŃāłŃü»ŃĆüŃüōŃü«ŃāüŃé▒ŃāāŃāłŃéÆõĮ┐ńö©ŃüŚŃü”Ńā¬ŃéĮŃā╝Ńé╣Ńü½ŃéóŃé»Ńé╗Ńé╣ŃüÖŃéŗŃüōŃü©ŃüīŃü¦ŃüŹŃéŗŃéłŃüåŃü½Ńü¬ŃéŖŃüŠŃüÖŃĆéŃāŁŃé░Ńé¬Ńā│Ńü«µłÉÕŖ¤Ńā╗Õż▒µĢŚŃéƵ▒║Õ«ÜŃüÖŃéŗŃĆüŃüōŃü«ŃĆīõ║ŗÕēŹĶ¬ŹĶ©╝ŃĆŹŃü«ńĄÉµ×£Ńü»ŃĆüõ╗źõĖŗŃü«ŃéżŃāÖŃā│ŃāłIDŃü½Ńü”ŃĆüŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝õĖŖŃü½Õć║ÕŖøŃüĢŃéīŃüŠŃüÖŃĆé

|

4768 |

Kerberos Ķ¬ŹĶ©╝ŃāüŃé▒ŃāāŃāł (TGT) ŃüīĶ”üµ▒éŃüĢŃéīŃüŠŃüŚŃü¤ŃĆé |

|

4771 |

Kerberos õ║ŗÕēŹĶ¬ŹĶ©╝Ńü½Õż▒µĢŚŃüŚŃüŠŃüŚŃü¤ŃĆé |

|

4772 |

Kerberos Ķ¬ŹĶ©╝ŃāüŃé▒ŃāāŃāłĶ”üµ▒éŃüīÕż▒µĢŚŃüŚŃüŠŃüŚŃü¤ŃĆé |

ŃéżŃāÖŃā│ŃāłŃāŁŃé░Õć║ÕŖøŃü«Ńü¤ŃéüŃü½Õ┐ģĶ”üŃü¬ńøŻµ¤╗ŃāØŃā¬ŃéĘŃā╝Ńü«Ķ©ŁÕ«Ü

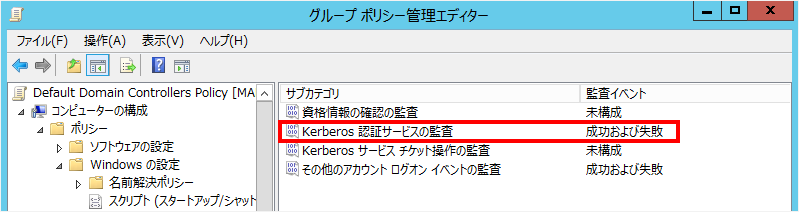

[Ńé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝Ńü«µ¦ŗµłÉ] > [WindowsŃü«Ķ©ŁÕ«Ü] > [Ńé╗ŃéŁŃāźŃā¬ŃāåŃéŻŃü«Ķ©ŁÕ«Ü] > [ńøŻµ¤╗ŃāØŃā¬ŃéĘŃā╝Ńü«Ķ®│ń┤░Ńü¬µ¦ŗµłÉ] > [ńøŻµ¤╗ŃāØŃā¬ŃéĘŃā╝] > [ŃéóŃé½Ńé”Ńā│Ńāł ŃāŁŃé░Ńé¬Ńā│] > [Kerberos Ķ¬ŹĶ©╝ŃéĄŃā╝ŃāōŃé╣Ńü«ńøŻµ¤╗] > [µłÉÕŖ¤ŃüŖŃéłŃü│Õż▒µĢŚ] Ńü½ŃāüŃé¦ŃāāŃé»

õ║ŗÕēŹĶ¬ŹĶ©╝ŃüīµłÉÕŖ¤ŃüŚŃĆüŃāēŃāĪŃéżŃā│Ńé│Ńā│ŃāłŃāŁŃā╝Ńā®Ńā╝ŃéłŃéŖĶ¬ŹĶ©╝ŃāüŃé▒ŃāāŃāłŃüīńÖ║ĶĪīŃüĢŃéīŃü¤ķÜøŃü½Ńü»ŃĆüõ╗źõĖŗŃü«ŃāŁŃé░ŃüīÕć║ÕŖøŃüĢŃéīŃüŠŃüÖŃĆé

Ńā╗┬ĀŃéżŃāÖŃā│ŃāłID’╝Ü4768

Ńā╗┬ĀŃéżŃāÖŃā│ŃāłŃé┐ŃéżŃāŚ’╝ÜŃé╗ŃéŁŃāźŃā¬ŃāåŃéŻŃü«µłÉÕŖ¤Ńü«ńøŻµ¤╗

ŃüØŃüōŃü¦ŃĆüŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝Ńü«µłÉÕŖ¤ŃéżŃāÖŃā│ŃāłŃéÆŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝Ńü¦ńó║Ķ¬ŹŃüÖŃéŗÕĀ┤ÕÉłŃĆüõ╗źõĖŗŃü«ŃéłŃüåŃü½ŃāĢŃéŻŃā½Ńé┐Ńā╝ŃéÆŃüŗŃüæŃüŠŃüÖŃĆé

- ┬Ā[ WindowsŃāŁŃé░ ] > [ Ńé╗ŃéŁŃāźŃā¬ŃāåŃéŻ ] ŃéÆÕÅ│Ńé»Ńā¬ŃāāŃé»

- ┬Ā[ ńÅŠÕ£©Ńü«ŃāŁŃé░ŃéÆŃāĢŃéŻŃā½Ńé┐Ńā╝ ] ŃéÆķüĖµŖ×

- ┬Ā[ ŃéżŃāÖŃā│ŃāłID ŃéÆÕɽŃéüŃéŗ/ķÖżÕż¢ŃüÖŃéŗ ] Ńü½ŃĆī4768ŃĆŹŃü©ÕģźÕŖø

- ┬Ā[ ŃéŁŃā╝Ńā»Ńā╝Ńāē ] Ńü½Ńü”ŃĆīµłÉÕŖ¤Ńü«ńøŻµ¤╗ŃĆŹŃéÆķüĖµŖ×

Õć║ÕŖøŃüĢŃéīŃéŗŃéżŃāÖŃā│ŃāłŃāŁŃé░ŃüŗŃéēŃü»ŃĆüŃĆīĶ¬░ŃüīŃĆŹŃĆīŃü®ŃüōŃüŗŃéēŃĆŹŃĆīŃüäŃüżŃĆŹŃāŁŃé░Ńé¬Ńā│ŃüŚŃü¤Ńü«ŃüŗŃü©ŃüäŃüåŃüōŃü©ŃéÆńó║Ķ¬ŹŃüÖŃéŗŃüōŃü©ŃüīÕÅ»ĶāĮŃü¦ŃüÖŃĆé

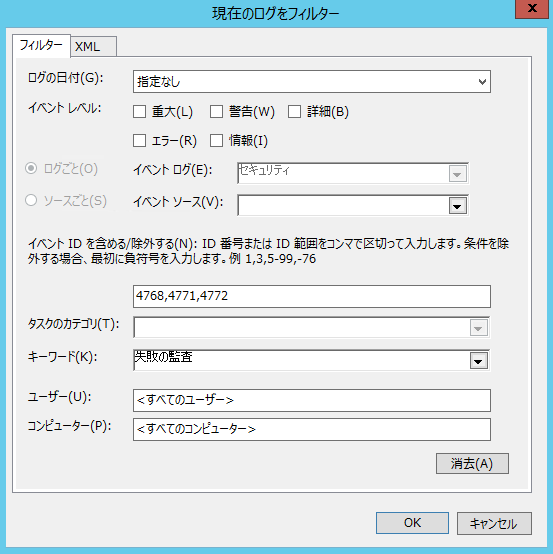

ńČÜŃüäŃü”ŃĆüŃāŁŃé░Ńé¬Ńā│Õż▒µĢŚŃü«ķÜøŃü½Õć║ÕŖøŃüĢŃéīŃéŗŃéżŃāÖŃā│ŃāłŃāŁŃé░Ńü¦ŃüÖŃüīŃĆüŃāŁŃé░Ńé¬Ńā│µłÉÕŖ¤µÖéŃü©µ»öŃü╣ŃéŗŃü©ŃĆüÕć║ÕŖøŃüĢŃéīŃéŗń©«ķĪ×ŃüīÕż¦ŃüŹŃüÅÕóŚÕŖĀŃüŚŃüŠŃüÖŃĆéŃü¬Ńü£Ńü¬ŃéēŃĆüÕż▒µĢŚńÉåńö▒ŃüöŃü©Ńü½Õć║ÕŖøŃüĢŃéīŃéŗŃéżŃāÖŃā│ŃāłIDŃéäŃĆüÕż▒µĢŚŃé│Ńā╝ŃāēŃü©Õæ╝Ńü░ŃéīŃéŗķĀģńø«ŃüīńĢ░Ńü¬ŃüŻŃü”ŃüŖŃéŖŃĆüŃüØŃü«ńĄäŃü┐ÕÉłŃéÅŃüøŃü½ŃéłŃüŻŃü”Ńü®Ńü«ŃéłŃüåŃü¬ńÉåńö▒Ńü¦Ķ¬ŹĶ©╝Ńü½Õż▒µĢŚŃüŚŃü¤Ńü«ŃüŗŃü©ŃüäŃüåŃüōŃü©ŃüīÕłżµ¢ŁŃü¦ŃüŹŃéŗŃéłŃüåŃü½Ńü¬ŃüŻŃü”ŃüäŃéŗŃüŗŃéēŃü¦ŃüÖŃĆéŃü¬ŃüŖŃĆüÕż▒µĢŚńÉåńö▒Ńü½ŃüżŃüäŃü”Ńü»õĖƵŚ”ŃüŖŃüäŃü”ŃüŖŃüÅÕĀ┤ÕÉłŃĆüĶ¬ŹĶ©╝Ńü«Õż▒µĢŚŃü«ķÜøŃü½Ńü»õ╗źõĖŗŃü«ŃéżŃāÖŃā│ŃāłŃāŁŃé░ŃüīÕć║ÕŖøŃüĢŃéīŃüŠŃüÖŃĆé

Ńā╗┬ĀŃéżŃāÖŃā│ŃāłID’╝Ü4768,4771,4772

Ńā╗┬ĀŃéżŃāÖŃā│ŃāłŃé┐ŃéżŃāŚ’╝ÜŃé╗ŃéŁŃāźŃā¬ŃāåŃéŻŃü«Õż▒µĢŚŃü«ńøŻµ¤╗

õĖŖĶ©śŃü«µØĪõ╗ČŃü¦ŃĆüÕģłŃü╗Ńü®Ńü©ÕÉīµ¦śŃĆüŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝Ńü½Ńü”ŃāĢŃéŻŃā½Ńé┐Ńā╝ŃéÆŃüŗŃüæŃéŗŃüōŃü©Ńü½ŃéłŃéŖŃĆüŃāŁŃé░Ńé¬Ńā│Õż▒µĢŚŃéżŃāÖŃā│ŃāłŃéÆńó║Ķ¬ŹŃüÖŃéŗŃüōŃü©ŃüīÕÅ»ĶāĮŃü¦ŃüÖŃĆé

Active DirectoryŃü«ŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃéÆŃéżŃāÖŃā│ŃāłŃāōŃāźŃā╝ŃéóŃā╝ŃüŗŃéēńøŻµ¤╗ŃüÖŃéŗÕĀ┤ÕÉłŃĆüŃüōŃü«ŃéłŃüåŃü½ŃāĢŃéŻŃā½Ńé┐Ńā╝ŃéÆŃüŗŃüæŃü¤ŃüåŃüłŃü¦ŃĆüķøåĶ©łŃéÆĶĪīŃüŻŃü¤ŃéŖŃĆüÕ┐āÕĮōŃü¤ŃéŖŃü«Ńü¬ŃüäIPŃéóŃāēŃā¼Ńé╣ŃüŗŃéēŃāŁŃé░Ńé¬Ńā│ŃüīĶ®”ĶĪīŃüĢŃéīŃü¤ÕĮóĶĘĪŃüīŃü¬ŃüäŃüŗŃéÆńó║Ķ¬ŹŃüÖŃéŗŃĆüŃü©ŃüäŃüŻŃü¤µ¢╣µ│ĢŃüīõĖĆĶł¼ńÜäŃüŗŃü©µĆØŃüäŃüŠŃüÖŃĆéŃüŚŃüŗŃüŚŃĆüŃā”Ńā╝ŃéČŃā╝Ńü½ŃéłŃéŗŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃéÆķøåĶ©łŃüÖŃéŗÕĀ┤ÕÉłŃü»ŃĆüÕŹśń┤öŃü½ŃāŁŃé░Ńü«ńö¤µłÉµĢ░ŃéƵĢ░ŃüłŃéŗŃü«Ńü¦Ńü»Ńü¬ŃüÅŃĆüŃé│Ńā│ŃāöŃāźŃā╝Ńé┐Ńā╝ŃéóŃé½Ńé”Ńā│ŃāłŃü½ŃéłŃéŗŃāŁŃé░Ńé¬Ńā│(ŃéóŃé½Ńé”Ńā│ŃāłÕÉŹŃü«µ£ĆÕŠīŃü½$Ńā×Ńā╝Ńé»ŃüīŃüżŃüäŃü”ŃüäŃéŗŃééŃü«)Ńü»ķÖżÕż¢ŃüÖŃéŗÕ┐ģĶ”üŃüīŃüéŃüŻŃü¤ŃéŖŃĆüŃāŁŃé░Ńé¬Ńā│Õż▒µĢŚŃü«ÕĤÕøĀĶ¬┐µ¤╗ŃüŠŃü¦ĶĪīŃüåÕĀ┤ÕÉłŃü»ŃĆüĶżćµĢ░Ńü«ķĀģńø«ŃüŗŃéēÕż▒µĢŚńÉåńö▒ŃéÆńē╣Õ«ÜŃüÖŃéŗÕ┐ģĶ”üŃüīŃüéŃüŻŃü¤ŃéŖŃü¬Ńü®ŃĆüńøŻµ¤╗Ńü½Ńü»õĖĆÕ«Üõ╗źõĖŖŃü«ÕĘźµĢ░Ńü©ń¤źĶŁśķćÅŃéÆÕ┐ģĶ”üŃü©ŃüŚŃüŠŃüÖŃĆé

ŃééŃüŻŃü©ń░ĪÕŹśŃü½ńó║Ķ¬ŹŃü¦ŃüŹŃéŗŃāäŃā╝Ńā½

ŃüØŃüōŃü¦ŃĆüńøŻµ¤╗Ńü»ĶĪīŃüäŃü¤ŃüäŃüīŃĆüŃüØŃéīŃü½Õ»ŠŃüŚŃü”ÕżÜŃüÅŃü«ÕĘźµĢ░Ńü©ŃĆüń¤źĶŁśŃü«ŃüéŃéŗõ║║ÕōĪŃéÆÕē▓ŃüÅŃüōŃü©ŃüīķøŻŃüŚŃüäŃü©ŃüäŃüåµ¢╣Ńü½ŃüŖŃüÖŃüÖŃéüŃüŚŃü¤ŃüäŃü«ŃüīŃĆüManageEngineŃüīµÅÉõŠøŃüÖŃéŗActive DirectoryńøŻµ¤╗ŃāŁŃé░Õłåµ×ÉŃāäŃā╝Ńā½ŃĆīADAudit PlusŃĆŹŃü¦ŃüÖŃĆé

ńäĪµ¢ÖŃü¦õĮ┐ŃüłŃüŠŃüÖ’╝╗µ®¤ĶāĮÕłČķÖÉŃü¬ŃüŚ’╝Į

ŃāĆŃé”Ńā│ŃāŁŃā╝ŃāēŃü»ŃüōŃüĪŃéēŃĆĆ’Į£ŃĆƵ”éĶ”üĶ│ćµ¢ÖŃü»ŃüōŃüĪŃéē

ADAudit PlusŃü»ŃĆüŃā¬ŃéóŃā½Ńé┐ŃéżŃāĀŃü½Active DirectoryŃü«ŃéżŃāÖŃā│ŃāłŃāŁŃé░ŃéÆÕÅÄķøåŃĆüĶ¦Żµ×ÉŃüŚŃü”200õ╗źõĖŖŃü«Õ«ÜńŠ®µĖłŃü┐Ńā¼ŃāØŃā╝ŃāłŃüŗŃéēÕÅéńģ¦ŃüÖŃéŗŃüōŃü©ŃüīŃü¦ŃüŹŃéŗŃü¤ŃéüŃĆüŃéżŃāÖŃā│ŃāłŃāŁŃé░Ńü«ń¤źĶŁśŃüīŃü¬Ńüäµ¢╣Ńü¦ŃééńøŻµ¤╗ŃéÆĶĪīŃüåŃüōŃü©ŃüīÕÅ»ĶāĮŃü¬ŃāäŃā╝Ńā½Ńü©Ńü¬ŃéŖŃüŠŃüÖŃĆéÕŠīńĘ©Ńü¦Ńü»ŃĆüŃüōŃü«ADAudit PlusŃéÆõĮ┐ńö©ŃüŚŃü¤ÕĀ┤ÕÉłŃü½ŃĆüŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃéżŃāÖŃā│ŃāłŃéÆŃü®Ńü«ŃéłŃüåŃü½ńøŻµ¤╗ŃüÖŃéŗŃüōŃü©ŃüīŃü¦ŃüŹŃéŗŃü«ŃüŗŃéÆŃüöń┤╣õ╗ŗŃüŚŃü”ŃüäŃüŹŃü¤ŃüäŃü©µĆØŃüäŃüŠŃüÖŃĆé

ÕŠīńĘ©ŃüĖń¦╗ÕŗĢ >> µźĮŃĆģ’╝üŃéÅŃüŗŃéŖŃéäŃüÖŃüä’╝üADAudit PlusŃéÆõĮ┐ńö©ŃüŚŃü¤ŃāŁŃé░Ńé¬Ńā│Ķ¬ŹĶ©╝ŃéżŃāÖŃā│ŃāłŃü«ńó║Ķ¬Źµ¢╣µ│Ģ

ķ¢óķĆŻŃāøŃā»ŃéżŃāłŃāÜŃā╝ŃāæŃā╝Ńü«Ńüöń┤╣õ╗ŗ

Active Directory ńē╣µ©®ŃéóŃé»Ńé╗Ńé╣Ńü½Õ»ŠŃüÖŃéŗŃé╗ŃéŁŃāźŃā¬ŃāåŃéŻÕ»ŠńŁ¢ŃéĮŃā¬ŃāźŃā╝ŃéĘŃā¦Ńā│

Active DirectoryŃü«ńē╣µ©®ŃéóŃé½Ńé”Ńā│ŃāłŃü½Õ»ŠŃüÖŃéŗŃé╗ŃéŁŃāźŃā¬ŃāåŃéŻŃéÆÕÉæõĖŖŃüĢŃüøŃéŗŃü¤ŃéüŃü½Ńü»ŃĆüŃü®ŃüōŃü½µ│©µäÅŃüŚŃĆüŃü®ŃüåÕ»ŠńŁ¢ŃéÆŃü©ŃéŗŃü╣ŃüŹŃüŗŃéÆÕżÜµ¢╣ķØóŃüŗŃéēĶ¦ŻĶ¬¼ŃüŚŃü”ŃüäŃüŠŃüÖŃĆéńē╣µ©®ŃéóŃé½Ńé”Ńā│ŃāłŃü½Õ»ŠŃüÖŃéŗŃé╗ŃéŁŃāźŃā¬ŃāåŃéŻŃéÆÕÉæõĖŖŃüĢŃüøŃü¤ŃüäŃü©ŃüäŃüåµ¢╣ŃĆüńē╣µ©®ŃéóŃé½Ńé”Ńā│ŃāłŃü½Õ»ŠŃüÖŃéŗŃé│Ńā│ŃāłŃāŁŃā╝Ńā½õĖŹĶČ│ŃéÆĶ¬▓ķĪīŃü½µä¤ŃüśŃü”ŃüäŃéŗµ¢╣Ńü½ńē╣Ńü½ŃüŖŃüÖŃüÖŃéüŃü¦ŃüÖŃĆé

Ō¢╝Ō¢╝ŃāĆŃé”Ńā│ŃāŁŃā╝ŃāēŃü»ŃüōŃüĪŃéē┬ĀŌ¢╝Ō¢╝

ńē╣µ©®ŃéóŃé»Ńé╗Ńé╣Ńü½Õ»ŠŃüÖŃéŗŃé╗ŃéŁŃāźŃā¬ŃāåŃéŻÕ»ŠńŁ¢ŃéĮŃā¬ŃāźŃā╝ŃéĘŃā¦Ńā│

ŃāĢŃéŻŃā╝ŃāēŃāÉŃāāŃé»ŃāĢŃé®Ńā╝ŃāĀ

ÕĮōŃéĄŃéżŃāłŃü¦µż£Ķ©╝ŃüŚŃü”Ńü╗ŃüŚŃüäŃüōŃü©ŃĆüĶ©śõ║ŗŃü½ŃüŚŃü”Ńü╗ŃüŚŃüäķĪīµØÉŃü¬Ńü®ŃüéŃéŖŃüŠŃüŚŃü¤ŃéēŃĆüõ╗źõĖŗŃü«ŃāĢŃéŻŃā╝ŃāēŃāÉŃāāŃé»ŃāĢŃé®Ńā╝ŃāĀŃéłŃéŖŃüŖµ░ŚĶ╗ĮŃü½ŃüŖń¤źŃéēŃüøŃüÅŃüĀŃüĢŃüäŃĆé